Root-Cause-Untersuchung von MFA-aufforderungen in MS365

Problem:

- Du musst MFA für ein Dienstkonto deaktivieren UND KANNST KEINE APP-REGISTRATION VERWENDEN

- Oder du musst einfach nur herausfinden, was die MFA-Abfragen eines Kontos verursacht

- Du willst die alte MFA deaktivieren, aber alle registrierten MFA-Methoden der Benutzer beibehalten

Lösung:

- Ich habe 5 Stellen in MS365 / Azure für dich und ein paar Skripte, die dir helfen, den MFA-Status besser zu verwalten

- Die fünf Portale, die den MFA-Status / die Aufforderungen bestimmen, sind:

- Als Erstes solltest du die Anmeldelogs in Azure AD überprüfen

- Dann wird das Legacy-MFA-Portal (pro Benutzer)

- Überprüfe, dass die „Security Defaults“ nicht für den gesamten Tenant unter Azure AD-Eigenschaften aktiviert sind

- Deine Richtlinien für den bedingten Zugriff in Azure AD

- Dann im privileged identity management (PIM) portal prüfen

- Zunächst gibt es das sign-in and user risk policy portal in Azure AD Identity Protection

- Mögliche On-Premise MFA-Lösungen wie Dienste von Drittanbietern, ADFS oder Azure MFA Server

- Wenn du die Sicherheitsvorgaben oder die alte (benutzerspezifische) MFA deaktivieren willst, aber die gespeicherten MFA-Methoden des Benutzers (registrierte Microsoft Authenticator App, Telefonnummern usw.) beibehalten willst, gibt es dafür ein schönes Skript von Philippe Signoret (psignoret) on Github

Details:

Du hast ein Konto, das MFA-Aufforderungen erhält, obwohl es das nicht sollte. Vielleicht musst du MFA vorübergehend deaktivieren, vielleicht handelt es sich um das falsche Format der Aufforderung oder vielleicht verstößt du gegen die Regeln, indem du ein Benutzerkonto verwendest, obwohl ein Vorgesetzter ausreichen würde; ich will das nicht beurteilen. Auf jeden Fall musst du herausfinden, woher diese Aufforderungen kommen und sie abschalten, während du die registrierten MFA-Methoden des Nutzers beibehältst.

Die Anmeldeprotokolle in Azure AD können dir natürlich sagen, wie, wo, wann und welche MFA-Methoden bei der Anmeldung eines Nutzers in Azure AD erforderlich waren. Du kannst auf die betreffende Anmeldung klicken und die Details untersuchen. Insbesondere unter „Authentifizierungsmethoden“ und „Bedingter Zugriff“ kannst du sehen, ob MFA erforderlich war und in welcher Form.

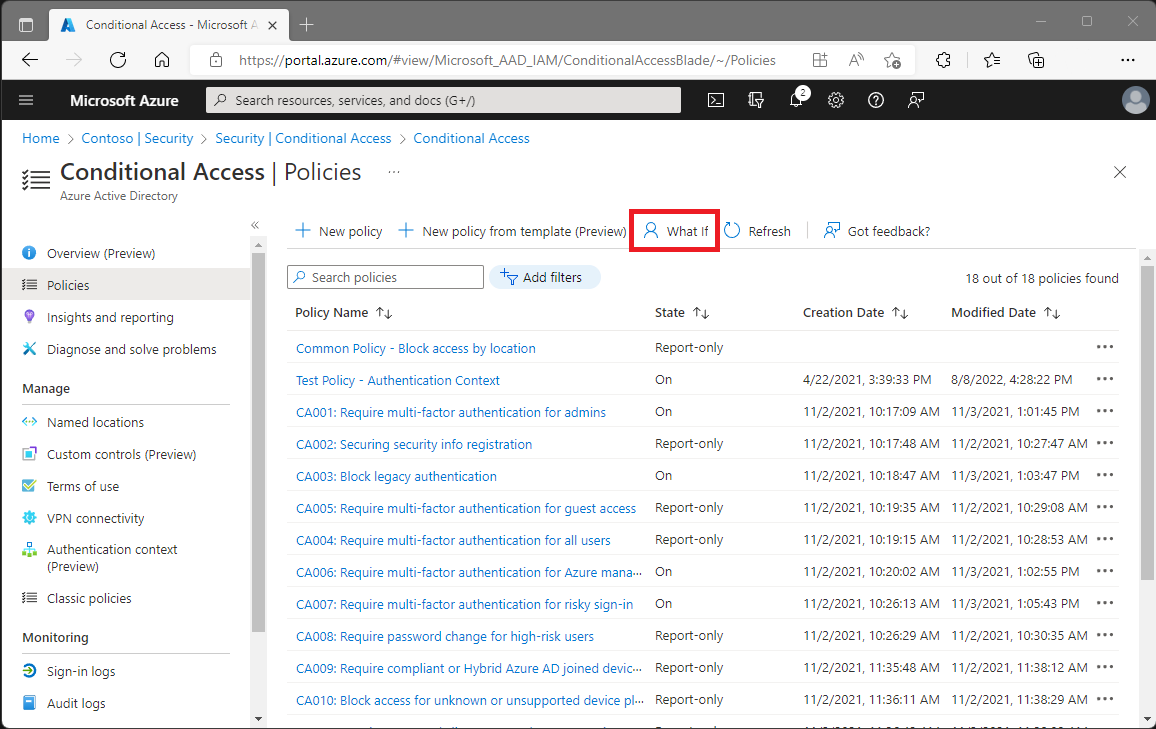

Jetzt, wo du weißt, woher die MFA-Abfrage kommt, kannst du sie genauer untersuchen. Das Legacy-MFA-Portal (pro Benutzer) ist normalerweise irrelevant, da die meisten anderen MFA-Aufforderungen es einfach außer Kraft setzen oder ignorieren, wie ich in diesem Blogbeitrag beschrieben habe. Vergewissere dich auch, dass die Sicherheitsvorgaben nicht einfach aktiviert sind und jeder Benutzer zur MFA aufgefordert wird. In diesen MFA-Problemfällen stelle ich in der Regel fest, dass eine ineinander-greifende und komplexe Reihe von bedingten Zugriffsrichtlinien in Azure AD das Problem verursacht. Verwende unbedingt die „Was-wäre-wenn“-Funktion im Portal für bedingten Zugriff, um alle möglichen Varianten der Anmeldung für das betroffene Konto theoretisch zu testen.Überprüfe vor allem die Richtlinien zur Gerätekonformität, denn ich habe oft festgestellt, dass das Gerät die Ursache für das Problem ist und nicht die Kontoeinstellungen des Nutzers.

Wenn es sich nicht um ein Problem mit bedingtem Zugriff handelt, musst du dir einige der „fortschrittlicheren“ Funktionen wie die PIM-Richtlinien und Richtlinien für die Anmeldung und das Benutzerrisiko ansehen. Wenn du so tief in die Trickkiste greifst, solltest du auch die dem Problemkonto zugewiesenen Lizenzen überprüfen.Wenn er keine Azure AD P1- oder P2-Lizenzen hat, dann sind diese Funktionen nicht die Ursache des Problems.

Legacy MFA ohne Verlust registrierter Methoden Deaktivieren

Es gibt einen kleinen Haken, wenn du die MFA für Endnutzer im Legacy-Portal (pro Nutzer) deaktivierst. Du löschst damit die registrierten Authentifizierungsmethoden des Nutzers. Wenn du also von Legacy auf Conditional Access basierte MFA umsteigen willst (was du auf jeden Fall tun solltest), findest du hier ein schönes Skript von Philippe Signoret (psignoret) auf Github. Mit den beiden Funktionen in diesem kurzen PowerShell-Skript kannst du einen Benutzer im Legacy-Portal auf „Deaktiviert“ setzen und gleichzeitig seine registrierten MFA-Methoden, wie z. B. seine Telefonnummer oder die Microsoft Authenticator-Registrierung, wiederherstellen bzw. nicht löschen. So bleiben deine Nutzer zufrieden. Viel Spaß und ich hoffe, dieser kleine Beitrag hilft dir!